Tema 2: Ética, seguridad y privacidad en los Sistemas de Información

ADE. 172821. Sistemas de Información

Mónica Cortiñas

Universidad Pública de Navarra

Curso 2019-2020 (actualizada: 03/11/2019)

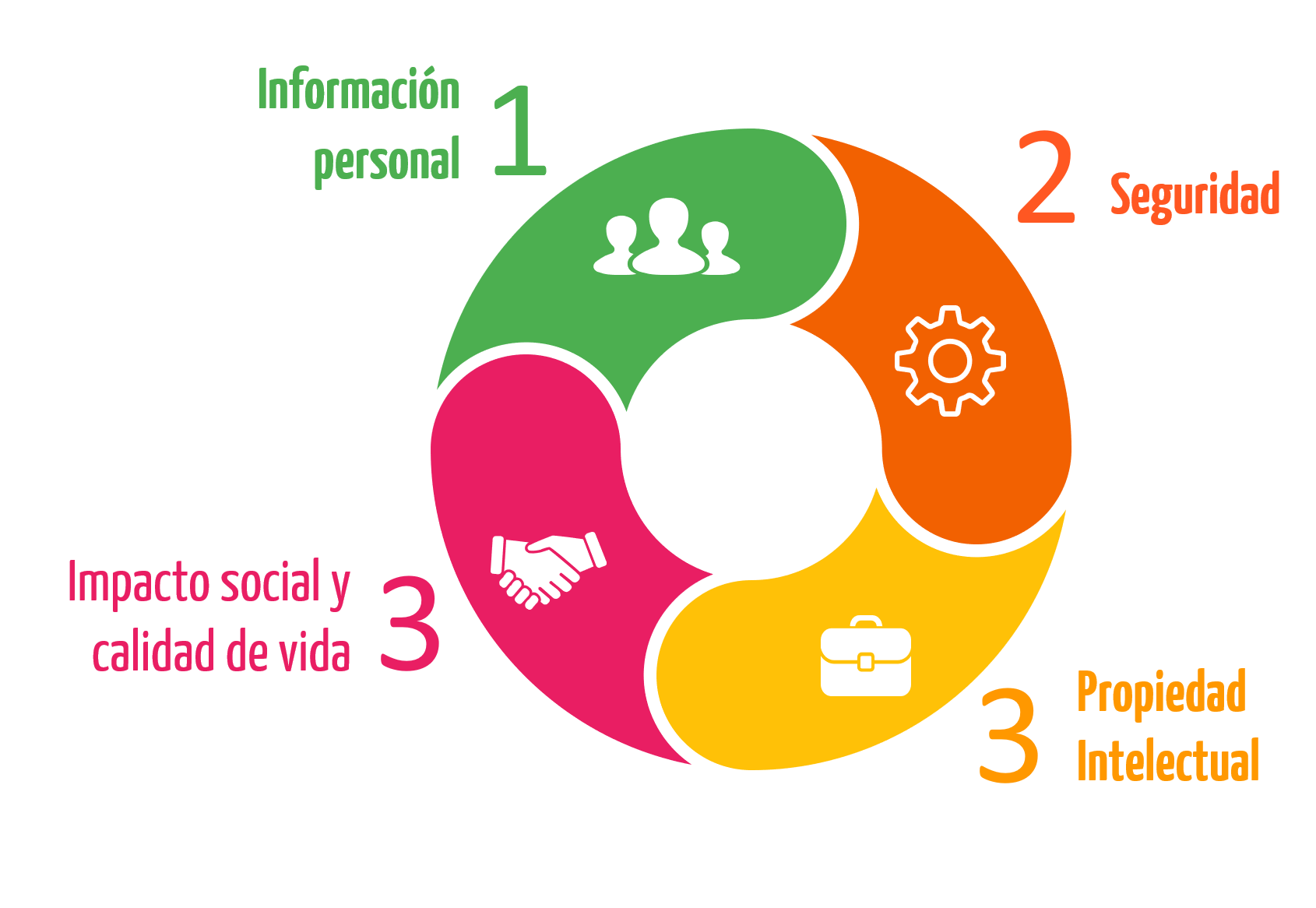

Estructura

Secciones

2.1 Introducción

2.2 Derechos y obligaciones de información: Datos personales y privacidad

2.3 Derechos y obligaciones de calidad del sistema: Seguridad, rendición de cuentas y control

2.4 Derechos y obligaciones de propiedad: Propiedad intelectual

2.5 Impacto social y calidad de vida

2.6 Análisis ético

Objetivos de aprendizaje

1.- Comprender los principales dilemas éticos ligados a los Sistemas de Información y los principios específicos para la conducta se pueden utilizar para guiar las decisiones éticas.

2.- Entender por qué la tecnología de los SI e Internet imponen desafíos para la protección de la privacidad y la propiedad intelectual.

3.- Entender la importancia de los aspectos de seguridad ligados a los sistemas de información.

4.- Entender cómo afectan los sistemas de información a la vida diaria de las personas y cuál puede ser su impacto futuro.

1. Introducción

Casos notorios de dilemas éticos asociados a sistemas de información

- Caso Facebook - Cambrige Analytica

Casos notorios de dilemas éticos asociados a sistemas de información (II)

- Caso YouTube y contenidos extremos

Casos notorios de dilemas éticos asociados a sistemas de información (III)

- Caso Bono social en China

Áreas especialmente sensibles

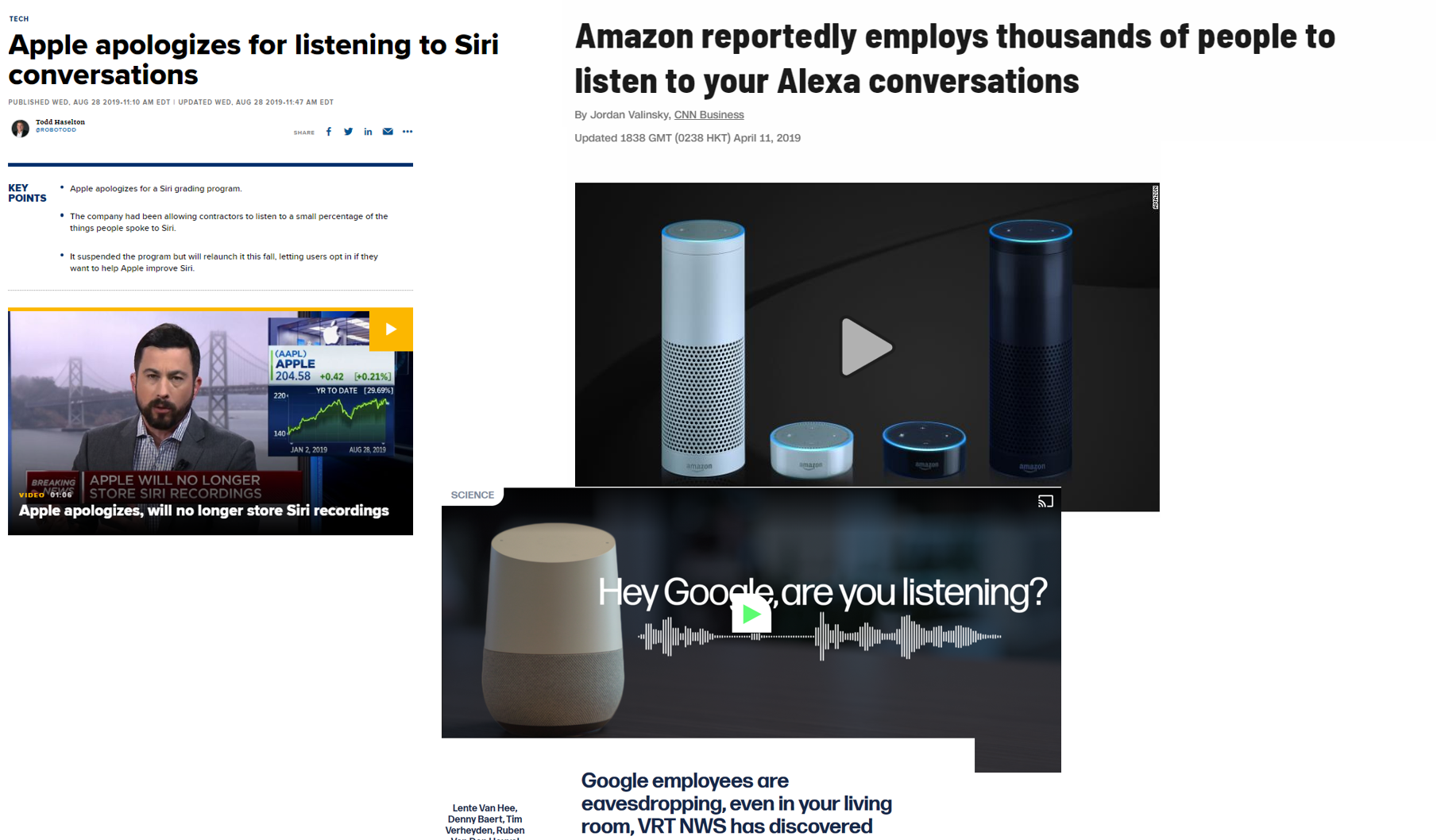

2. Derechos y obligaciones de información: Datos personales y privacidad

Privacidad vs Valor de Datos personales

"Los datos son el nuevo oro"

"Cuando el producto es gratis, el producto eres tú."

Los datos personales permiten individualizar

Diseñar mejores productos, publicidad personalizada, conjuntos de elección distintos

También generan riesgos y preocupación para los usuarios

El papel de las AAPP en este conflicto

Papel más activo del legislador en Europa que en EEUU

- En España LOPD (1999) crea la Agencia Española de Protección de Datos

En 2018 Europa aprueba General Data Protection Regulation

son datos personales toda información sobre una persona física identificada o identificable (el interesado).

persona física identificable es toda aquella persona cuya identidad pueda determinarse directa o indirectamente.

Datos especialmente protegidos en la GDPR

- Origen étnico o racial

- Opiniones políticas

- Convicciones religiosas

- Afiliación sindical

- Datos genéticos y biométricos

- Datos de salud y vida sexual

- Orientación sexual

Aspectos más relevantes

- Notificación de brechas obligatoria en 72h

- Privacidad desde el diseño y privacidad por defecto

- Evaluación de impacto obligatoria

- Delegado de protección de datos

- Sanciones

- Derechos ciudadanos:

- Derecho al olvido

- Derecho a la portabilidad de los datos

- Derecho de oposición a la creación de perfiles

- Modelo "opt-in" vs modelo "opt-out"

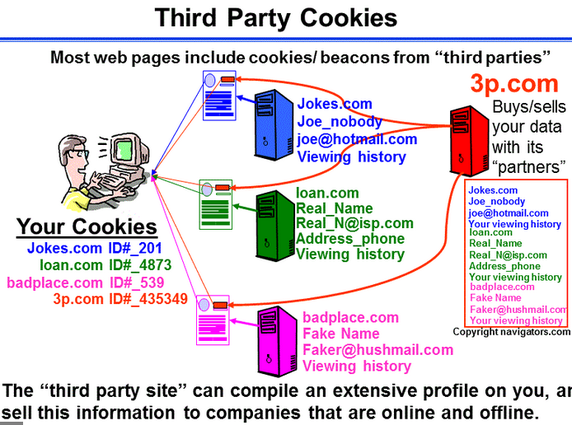

Información sobre cookies

Cookies técnicas

Cookies de personalización

Cookies de análisis

Cookies de terceros

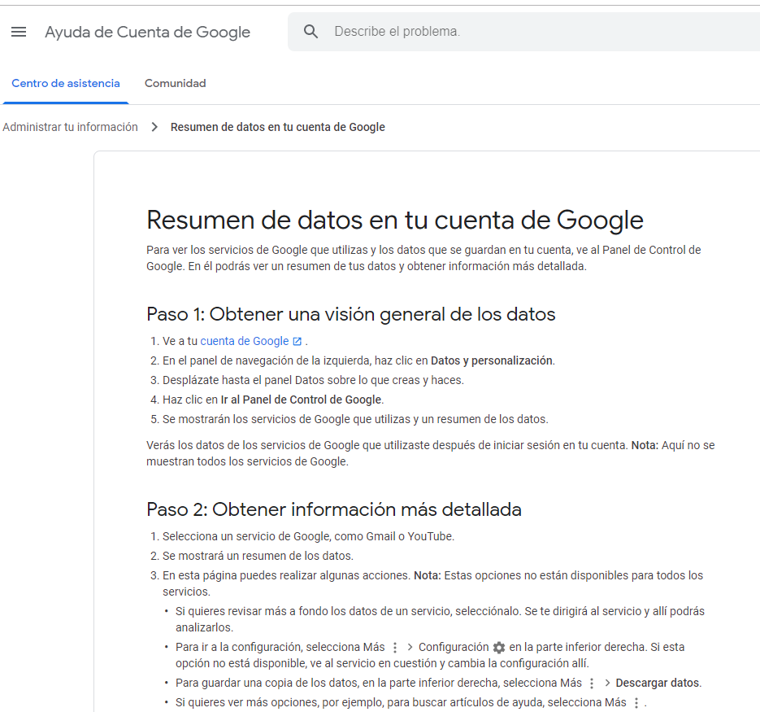

La Agencia Española de Protección de Datos

- Encargada de supervisar la aplicación de la ley

- Otros servicios

Difusión de derechos y deberes: acceso, rectificación, oposición, supresión (olvido), portabilidad...

Servicios a empresas: Asesoría en la aplicación: Programa Facilita 2.0

3. Derechos y obligaciones de calidad del sistema: seguridad, rendición de cuentas y control

Responsabilidad legal de las personas jurídicas

- Ley Orgánica 1/2015 de Responsabilidad Penal de las Personas Jurídicas

- No solo los individuos sino también las personas jurídicas tienen responsabilidad

- Funciones indelegables

- Obligación de prevención: programas de compliance

- Delitos del ámbito empresarial

Áreas que presentan retos en seguridad

- Gestión de acceso y la identidad

- Puesto de trabajo, aplicaciones y datos

- Sistemas y en la red

Gestión de acceso y la identidad

Problemas de seguridad que se producen por suplantación de identidad y/o robo de credenciales de acceso al sistema.

Para minimizar los riesgos en la gestión de acceso a la información se debe:

Realizar auditorías periódicas de riesgos técnicos, análisis de vulnerabilidades, auditoría de contraseñas, de sistemas y de ficheros.

Establecer sistemas seguros, fiables y actualizados de control de acceso y autentificación, certificados digitales, firma electrónica

Establecer sistemas para el cumplimiento de los requisitos legales al respecto: borrado de información, requisitos para el acceso, destrucción documental segura

Puesto de trabajo, aplicaciones y datos

- Gestión de la información dentro de la organización y por las personas que trabajan en ella, a través del manejo de aplicaciones y datos.

- Necesario incorporar:

- Herramientas antifraude: anti-phising, anti-spam...

- Herramientas anti-malware: anti-virus, anti-adware y anti-spyware

- Sistemas de gestión de la seguridad de la información (SGSI)

- Herramientas de contingencia y seguridad

- Herramientas de seguridad en dispositivos móviles

Sistemas y red

- Necesario incorporar:

- Inteligencia de seguridad: establecer la política que permita la monitorización y el establecimiento de informes periódicos de eventos sensibles en cuanto a seguridad en el sistema.

- Prevención de posibilidades de fuga de contenidos: sistemas de cifrado de información, gestión del ciclo de vida de la información, control de contenidos confidenciales.

- Protección de las comunicaciones: cortafuegos, VPN, gestión y control de ancho de banda, seguridad en redes inalámbricas.

Dos preguntas importantes

- ¿Cuándo un sistema es seguro? el software perfecto no existe

- ¿Quién es responsable cuando hay un fallo de software? bienes vs servicios, ¿qué se considera un fallo?

Ejemplo coche autónomo

4. Derechos y obligaciones de propiedad: Propiedad intelectual

Información digital

Altos costes de reproducción, bajos costes de reproducción

Tipos de protección

- Secreto comercial

- Derechos de autor

- Propiedad Industrial

Secreto comercial

Información confidencial en las relaciones profesionales

Legislación sobre defensa de la competencia afacta sobre todo a los empleados

Responsabilidad también si se recogen claúsulas de confidencialidad

Derechos de autor

- Derechos morales y de explotación por las creaciones propias

- Legislación y jurisprudencia compleja

5. Impacto social y calidad de vida

Otras áreas importantes

- Balance de poder consumidores/empresas/plataformas

- Velocidad del cambio y necesidad de adaptación continua, con aparición de la brecha digital

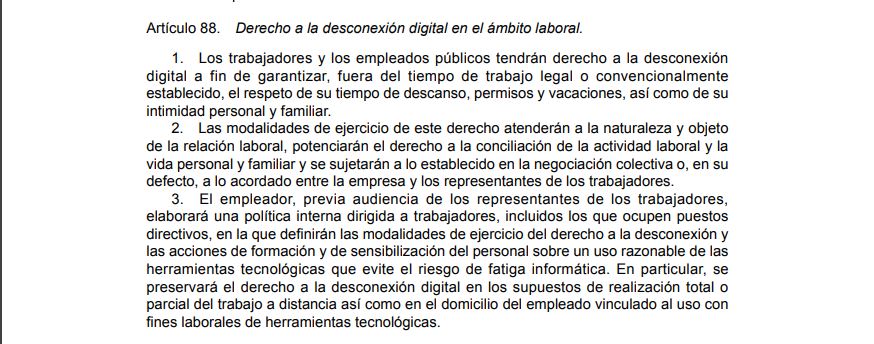

- La existencia de límites cada día más difusos entre la vida familiar/profesional

- Dependencia y vulnerabilidad de los sistemas

- El impacto en empleo con los cambios en las demandas profesionales

Balance de poder consumidores/empresas/plataformas

Velocidad del cambio y necesidad de adaptación continua

- Aparición de la brecha digital: ¿qué sucede con los que no pueden adaptarse?

Límites difusos entre vida familiar/profesional

- Derecho a la desconexión digital - LOPD

Impacto en empleo. Ejemplos:

- Controlador de tráfico con drones

- Diseñadores de impresión 3D en moda

- Analista de autotransporte

- Contextualistas de datos

- Cosechadores de agua

- Especialistas en avatares

- Terapeutas y cirujanos de aumento de memoria

6. Análisis ético

Conceptos básicos

- Responsabilidad

- Rendición de cuentas

- Responsabilidad legal

- “Debido proceso”

Pasos en el análisis ético

| 1. Identificar los hechos | Quién hace qué, cuándo y cómo |

| 2. Definir dilema y valores involucrados | Cuáles son los valores en conflicto |

| 3. Identificar participantes | Qué grupos y qué demandan |

| 4. Opciones posibles | Qué posibilidades razonables existen |

| 5. Consecuencias | Consecuencias potenciales de las opciones |

Ejemplo: Facebook y Cambridge Anaytica

Reglas de análisis

| 1. Regla dorada | "Trata a los demás como te gustaría que te trataran a ti" |

| 2. Imperativo Categórico de Kant | "Si una acción no es correcta para todos, no es correcta para nadie" |

| 3. Regla del cambio de Descartes | "Si una acción no se puede hacer repetidamente, no se debe hacer de ningún modo" |

| 4. Principio Utilitarista | "Lo correcto es tomar la acción con el valor agregado mayor" |

| 5. Principio de Aversión al Riesgo | "Lo correcto es tomar la acción que produzca el menor daño o con el menor daño potencial" |

| 6. Principio de "no hay comida gratis" | "Suponer que todos los bienes tangibles o intangibles le pertenecen a alguien más" |

Otras Reglas: Asociaciones profesionales. ESOMAR

- Actuar conforme a la legalidad local.

- No perjudicar la reputación de la investigación de mercados.

- Aplicar una conducta ética especialmente cuidadosa cuando trabajen con niños y adolescentes.

- Respetar los derechos de los entrevistados.

- Velar porque nunca se utilicen con fines distintos los datos recogidos para una investigación.

- Asegurar la honradez, profesionalidad, transparencia y objetividad de los trabajos realizados.

- Actuar con acuerdo a la libre competencia.

Otras Reglas: Asociaciones profesionales. Computers Ethics Institute

- I. No usarás una computadora para dañar a otras personas

- II. No interferirás con el de trabajo en computadora de otras personas

- III. No te inmiscuirás en los archivos informáticos de otras personas

- IV. No usarás una computadora para robar

- V. No utilizarás un ordenador para dar falso testimonio

- VI. No copiarás o utilizarás software registrado por el que no hayas pagado

- VII. No utilizarás los recursos informáticos de otras personas sin autorización o compensación adecuada

- VIII. No te apropiarás de la producción intelectual de otras personas

- IX Piensa en las consecuencias sociales del programa que estés escribiendo o del sistema que estés diseñando

- X. Utiliza una computadora de manera que se garantice siempre la consideración y el respeto para tus semejantes

Otras reglas (i)

Cada vez más las organizaciones desarrollan sus popios códigos éticos, como parte de sus políticas RSC y también en parte como consecuencia de los programas de compliance.

Ejemplo Inditex: Principios generales:

- Todas las operaciones de Inditex se desarrollarán bajo un prisma ético y responsable.

- El cumplimiento de la legislación vigente en cada país es presupuesto necesario del presente Código.

- El comportamiento de los empleados de Inditex se ajustará al espíritu y a la letra de este Código de Conducta y Prácticas Responsables.

- Todas las personas, físicas y jurídicas, que mantengan de forma directa o indirecta cualquier relación laboral, económica, social y/o industrial con Inditex, recibirán un trato justo y digno.

- Todas las actividades de Inditex se realizarán de la manera más respetuosa con el medioambiente, favoreciendo la conservación de la biodiversidad y la gestión sostenible de los recursos naturales.